Se o seu micro está conectado em rede e/ou tem uma conexão permanente com a Internet (por exemplo, cable modem ou Internet predial), o ideal é fazer um diagnóstico preciso de seu micro para ver se ele está de alguma maneira vulnerável a ataques de hackers. Além disso, muita gente pensa que ataques de hackers só se dão pela Internet, mas estatísticas mostram que ataques e furtos de informações são muito mais freqüentes em redes internas. Ou seja, o procedimento que descreveremos hoje é igualmente útil para testar a segurança da rede de sua empresa, seja ela um pequeno escritório ou uma grande corporação com vários micros ligados.

Um programa muito bom especialmente para aqueles que não conhecem muito sobre o assunto chama-se GFI LANguard Network Scanner, que pode ser baixado de graça em http://www.gfisoftware.com/lannetscan/index.htm (ele roda no Windows 9x/ME, mas é recomendado para micros com Windows 2000/XP). Esse programa é fácil de ser usado e testa um micro ou uma rede inteira à procura de falhas de segurança, emitindo um relatório sobre pontos vulneráveis. Além disso, se outros micros da rede estiverem com compartilhamento de arquivos habilitado (ver tutorial da semana passada), esse programa permite que você simplesmente entre e navegue no micro que estiver com essa falha de segurança.

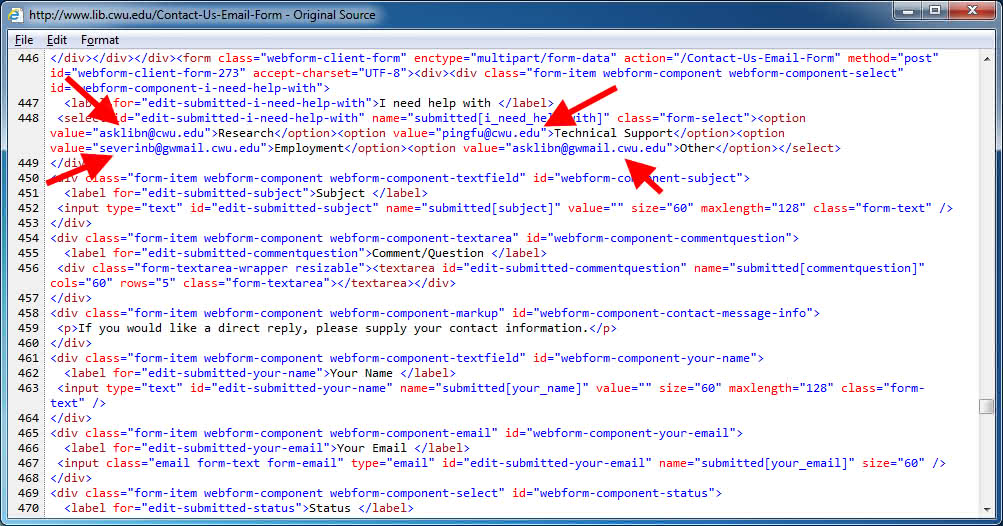

Depois de ter instalado o programa, você deve entrar o endereço IP do micro que você quer testar (o seu micro, por exemplo) ou uma faixa inteira de endereços IP (caso você queira testar a sua rede inteira, por exemplo). Vamos do básico. Para testar o seu micro, no programa LANGuard escolha File, New Scan, selecione a primeira opção (Scan one computer) e entre o endereço 127.0.0.1. Clique na caixa Finish e depois clique com o mouse no ícone com o símbolo de "play" (símbolo contendo uma seta para a esquerda).

Ao término do diagnóstico do programa, será apresentado um relatório navegável no lado esquerdo da tela. Você deverá verificar tudo o que o programa te diz a respeito do seu micro, especialmente na existência dos ícones "ports" (portas abertas) e "shares" (compartilhamento). Se o programa apontar que existe algum compartilhamento ativado em seu micro, você deverá imediatamente desabilitá-lo, pois é um ponto de vulnerabilidade que explicamos na semana passada. Após desabilitar o compartilhamento e reiniciar o micro, execute o programa novamente para ver se realmente o compartilhamento foi desabilitado.

"Ports" são portas de comunicação virtual que ficam esperando alguma comunicação. Em micros pessoais normalmente você só encontrará a porta 139 (Netbios) aberta (em micros com o Windows 2000/XP é normal as portas 135 e 445 também estarem abertas). O problema é quando o micro tem muitas portas abertas, como a de FTP, pois isso representa um ponto de vulnerabilidade, pois como o micro estará esperando conexões através dessa porta, um hacker pode usar um programa de invasão para acessar o seu micro através dessa porta aberta. Se o programa apontar alguma porta além da 139 aberta em seu micro você deverá estudar porque isso está ocorrendo e que programa instalado em seu micro está mantendo essa porta aberta.

Você deverá também prestar atenção à existência de outros alertas, que o próprio programa explica o que está ocorrendo.

O processo para testar uma rede inteira é similar. Primeiro você precisa saber a faixa de endereços IP que a sua rede está usando. Para isso, execute o comando Winipcfg (menu Iniciar, opção Executar). Selecione na janela que aparecerá a placa de rede instalada no micro. Na caixa "Endereço IP" estará especificado o endereço IP de sua máquina (ex: 192.168.0.5). Possivelmente a rede em que o seu micro está instalado usa o mesmo endereçamento IP, mudando apenas o último número, que pode variar de 1 a 254. Assim, basta selecionar a segunda opção ("Scan range of computers") da opção New Scan do menu File, preenchendo como endereço IP inicial o endereço IP da sua máquina porém trocando o último número para "1" e como endereço final o mesmo endereço IP da sua máquina porém trocando o último número para "254", repetindo o mesmo processo descrito anteriormente.

Respostas recomendadas

Não há comentários para mostrar.

Crie uma conta ou entre para comentar

Você precisa ser um usuário para fazer um comentário

Criar uma conta

Crie uma nova conta em nossa comunidade. É fácil!

Crie uma nova contaEntrar

Já tem uma conta? Faça o login.

Entrar agora